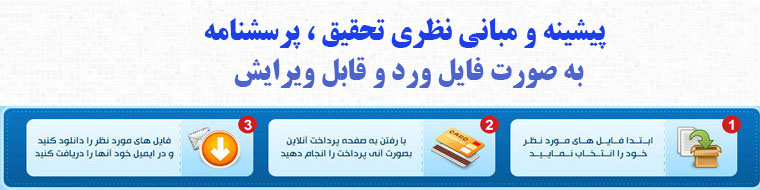

پیشینه تحقیق ساختار کلی نهان نگاری دیجیتال و آشنایی با موجک و موجک چندگانه و تبدیل موجک دارای ۵۵ صفحه می باشد فایل پیشینه تحقیق به صورت ورد word و قابل ویرایش می باشد. بلافاصله بعد از پرداخت و خرید لینک دنلود فایل نمایش داده می شود و قادر خواهید بود آن را دانلود و دریافت نمایید . ضمناً لینک دانلود فایل همان لحظه به آدرس ایمیل ثبت شده شما ارسال می گردد.

فهرست مطالب

۱-۲ مقدمه ۵

۲-۲ نهان نگاری دیجیتال ۵

۲-۲-۱ مقدمه ۵

۲-۲-۲ مفهوم نهان نگاری دیجیتال ۵

۳-۲-۲ ساختار کلی نهان نگاری دیجیتال ۶

۴-۲-۲ نهان نگاری به زبان ریاضی ۷

۵-۲-۲ انواع سیستم های نهان نگاری دیجیتال ۸

۳-۲ آنالیز در حوزه فرکانس ۱۱

۱-۳-۲ مقدمه ۱۱

۲-۳-۲ تبدیل فوریه ۱۲

۳-۳-۲ ﺗﺒﺪﻳﻞ ﻓﻮرﻳﻪ زﻣﺎن-ﻛﻮﺗﺎه ۱۵

۴-۳-۲ آﻧﺎﻟﻴﺰ چند رزولوشنه ۱۸

۵-۳-۲ آشنایی با موجک ۲۰

۶-۳-۲ تبدیل موجک پیوسته ۲۱

۷-۳-۲ مقیاس ۲۳

۸-۳-۲ انتقال ۲۴

۹-۳-۲ پنج مرحله تا رسیدن به تبدیل موجک پیوسته ۲۴

۱۰-۳-۲ رزولوشن در صفحه زمان – فرکانس ۲۷

۴-۲ رواﺑﻂ رﻳﺎﺿﻲ ﺗﺒﺪﻳﻞ موجک ۲۹

۵-۲ ﻋﻜﺲ ﺗﺒﺪﻳﻞ موجک پیوسته ۳۲

۶-۲ ﮔﺴﺴﺘﻪ ﺳﺎزی ﺗﺒﺪﻳﻞ موجک ﭘﻴﻮﺳﺘﻪ ۳۳

۷-۲ ﺗﺒﺪﻳﻞ موجک ﮔﺴﺴﺘﻪ ۳۵

۸-۲ عکس تبدیل موجک گسسته ۳۹

۹-۲ ﺗﺒﺪﻳﻞ موجک گسسته دو ﺑﻌﺪی ۴۰

۱۰-۲ موجک های چندگانه ۴۳

۱-۱۰-۲ مقدمه ۴۳

۲-۱۰-۲ آشنایی با موجک چندگانه ۴۳

۳-۱۰-۲ انگیزه به کار گیری از تبدیل موجک چند گانه ۴۴

۴-۱۰-۲ تبدیل موجک چندگانه ۴۵

۵-۱۰-۲ بانک فیلتر موجک های چند گانه ۴۷

۶-۲-۱۰ موجک های چندگانه متوازن در مقابل نامتوازن ۴۷

۷-۲-۱۰ نسخه های پیاده سازی موجک چندگانه در کامپیوتر ۴۸

۱۱-۲ نهان نگاری تصاویر دیجیتال با استفاده از موجک های چندگانه ۴۹

منابع و مآخذ ۵۳

منابع

[۱] محمد رضا سهیلی ، نهان نگاری الگوهای تکرار شونده با استفاده از تبدیل موجک ، کنفرانس بین المللی فناوری اطلاعات و دانش

[۲] هادی پور نادر و همکاران ، روشی جدید برای پنهان نگاری تصاویر رقمی با استفاده از تبدیل موجک ، دانشگاه پیام نور واحد تهران

[۳] گلی مصطفی ، بهبود الگوریتم های نهان نگاری در تصاویر دیجیتال با استفاده از تجزیه مقدار منفرد . پایان نامه کارشناسی ارشد دانشگاه آزاد اسلامی ، تابستان ۱۳۹۲٫

[۴] صیادی امید ،آشنایی مقدماتی با تبدیل موجک .آزمایشگاه پردازش سیگنال های حیاتی و تصاویر پزشکی ، دانشگاه صنعتی شریف ، زمستان ۱۳۸۷٫

[۵] رجایی بشرا و پور رضا حمیدرضا ، تبدیل موجک ، آزمایشگاه بینایی ماشین ، دانشگاه فردوسی مشهد ، پاییز ۸۸

[۶] محمد حسن بیژن زاده و همکاران ، جبر خطی ، دانشگاه پیام نور ، ۱۳۸۹

[۷ ] Othman O Khalifa and Yusnita binti Yusof ,An Improved Wavelet Digital Watermarking Software Implementation , 2012

[۸] A.Kumar et al ,Wavelet Based Image Watermarking: Futuristic Concepts in Information Security , 2014

[۹] R.Polikar , The Wavelet Tutorial Second Edition

[۱۰] M.Misiti et al, wavelet ToolBox , MathWork , 2001

[۱۱] M.K. Serdean et al , Wavelet and multiwavelet watermarking, The Institution of Engineering and Technology, 2007

[۱۲] Jun zhang et al ,A novel watermarking for images using neural networks ,First international on Machine Learning and Cybernetics , Beiging , 2002

[۱۳] F.Keinert , wavelet and multiwavelet , CRC Press , 2004

[۱۴] K.R.Kwon et al , Content Adaptive Watermark Embedding in the Multiwavelet Transform Using a Stochastic ,2004

[۱۵]P. Kumsawat et al , Multiwavelet Evaluation in Image Watermarking , IEEE , 2004

[۱۶] J.Zhang et al , Hiding a Logo Watermark into the Multiwavelet Domain Using Neural Networks, International Conference on Tools with Artificial Intelligence , 2002

[۱۷] Zhang and Xiong , A Novel Watermarking for Image Security , ISCIS ,2004

[۱۸] P.Kumsawat et al , THE EFFECTS OF TRANSFORMATION METHODS IN IMAGE WATERMARKING , IEEE , ۲۰۰۴

[۱۹] P.Kumsawat et al , Multiwavelet based image watermarking using genethic algorithm ,IEEE , 2004

۱-۲ مقدمه

در این مقاله به بررسی و تعریف مفاهیمی چون نهان نگاری [۱]، تبدیل موجک [۲]، تبدیل موجک گسسته [۳]و تبدیل موجک چندگانه [۴]و سپس پژوهش های انجام شده در این حوزه را مورد بررسی قرار می دهیم .

۲-۲ نهان نگاری دیجیتال [۵]

۲-۲-۱ مقدمه

تکامل سریع فن آوری دیجیتال سهولت دسترسی به اطلاعات دیجیتال را بهبود بخشیده است. دیجیتالی شدن داده های چند رسانه ای سبب شده تا عملیات ذخیره سازی سریع تر، قابل اعتمادتر و کارآمد باشد، و عملیات انتقال و پردازش داده های دیجیتال را فعالتر کرده است. این مسئله همچنین منجربه باز تولید و توزیع مجدد غیر قانونی رسانه های دیجیتال شده است. کپی برداری و تغییر در داده های دیجیتال به کار بسیار آسان و غیر قابل کشف تبدیل شده است. از این رو با توجه به رشد بسیار زیاد شبکه های کامپیوتری که انتقال سریع و بدون خطا در هر گونه کپی برداری را فراهم می کند و احتمالا دستکاری غیر مجاز اطلاعات چند رسانه ای را افزایش می دهد، خطر نقض قانون کپی رایت[۶] داده های چند رسانه ای بطور جدی احساس می گردد . [۳]

۲-۲-۲ مفهوم نهان نگاری دیجیتال

نهان نگاری دیجیتال به پنهان سازی اطلاعات به صورت غیر قابل رویت در یک رسانه دیجیتال همچون فیلم ، صوت و تصویر به منظور اثبات مالکیت و یا انتقال اطلاعات به به صورت مخفیانه اطلاق می شود. [۴]

نهان نگاری از ترکیب دو کلمه Water به معنی آب و Marking به معنی نشانه گذاری است ؛ این روش بخشی از مطلب کلی تری به نام استگانوگرافی[۷] هست . نهان نگاری دیجیتال رابطه نزدیکی با پنهاننگاری و پنهانسازی داده دارد. ولی با این حال، بسته به کاربردهایی که دارد، تفاوتهایی نیز مشاهده میشود. در تکنیک های نهان نگاری ، یک سیگنال پنهانی به نام نهان نگار[۸] ، مستقیما در داخل داده جاگذاری[۹] می شود و همواره در آن باقی می ماند. برای استفاده از داده نهان نگاری شده، نیازی به برداشتن سیگنال نهان نگار نیست زیرا این سیگنال طوری در داده میزبان درج می شود که هیچ تأثیر نامطلوبی بر داده اصلی نمی گذارد. به عنوان مثال در نهان نگاری داده در تصویر، چشم انسان نباید تفاوت بین تصویر اصلی و تصویر نهان نگاری شده را حس کند. دو مساله اساسی در نهان نگاری مقاومت [۱۰](جداناپذیری نهان نگار از تصویر) و مشاهده ناپذیری نهان نگار است. یک بده و بستان بین دو ویژگی مقاومت و غیر قابل مشاهده بودن در نهان نگاری وجود دارد بطوری که هر چه مقاومت روش نهان نگاری بیشتر باشد مشاهده پذیری آن بیشتر است و بالعکس. [۳]

۳-۲-۲ ساختار کلی نهان نگاری دیجیتال

یک مدل کلی از نهان نگاری شامل فرآیند های جاگذاری و تشخیص نهان نگار به ترتیب در شکل های (۲-۱) و (۲-۲) نشان داده شده است . ورودی مربوط به واحد درج نهان نگار علامت نهان نگاری، اطلاعات رسانه پوشش[۱۱] و کلید امنیتی [۱۲]می باشد . علامت نهان نگاری می تواند یک دنباله عددی، یک دنباله بیتی باینری و یا ممکن است یک تصویر باشد. به منظور افزایش امنیت کل سیستم نهان نگاری از کلید امنیتی استفاده می شود. خروجی واحد درج نهان نگار ، داده ی نهان نگاری شده می باشد . کانال عبوری داده های نهان نگاری شده ممکن است دارای نویز و غیر قابل اعتماد بوده و باعث از دست رفتن داده ها شود . بنابراین داده های دریافتی ممکن است با داده های نهان نگاری شده اصلی متفاوت باشد. ورودی ها برای واحد تشخیص نهان نگار ، داده نهان نگاری شده دریافتی و کلید امنیتی متناظر با کلید جاساز شده می باشد . خروجی این فرآیند ، نهان نگار بازیابی شده می باشد . [۷]

۴-۲-۲ نهان نگاری به زبان ریاضی

فرض کنید که یک علامت نهان نگاری به عنوان W تعریف شده، و D داده های میزبان و K کلید امنیتی است. در طرح نهان نگاری ، یک تابع تعبیه کننده علامت نهان نگاری به نام (.)e وجود دارد که علامت نهان نگاری W، داده های میزبان D ، و کلید امنیتی K را به عنوان پارامترهای ورودی دریافت می کند و خروجی این تابع داده نهان نگاری شده D’ می باشد :

اگر دیتای نهان نگاری شده بوسیله روش های مختلف دچار حمله شود ولی علامت نهان نگاری بدون تغییر باقی بماند، می گوییم علامت نهان نگاری شده مقاوم است. که در آن (.)d تابع آشکارساز ؛ D و W ورودهای تابع آشکارساز هستند.

در صورتی که علامت نهان نگاری فقط حاوی یک بیت اطلاعات باشد، تشخیص علامت نهان نگاری را می توان همزمان با استخراج علامت نهان نگاری انجام داد. [۳]

۵-۲-۲ انواع سیستم های نهان نگاری دیجیتال

بسته به نوع و ترکیب ورودی و خروجی ، سه نوع سیستم نهان نگاری وجود دارد که عبارتند از :

نهان نگاری کور[۱]: در نهان نگاری کور ،فرآیند استخراج نهان نگار فقط نیازمند تصویر نهان نگاری شده می باشد و به تصویر اصلی و هیچ یک از ویژگی های آن وابسته نیست . به این نوع از سیستم نهان نگاری ، نهان نگاری عمومی[۲] گفته می شود .

نهان نگاری غیر کور[۳] : در نهان نگاری غیر کور یک کپی از تصویر اصلی به همراه تصویر نهان نگاری شده برای استخراج علامت نهان نگار مورد نیاز می باشد. خروجی این نوع سیستم نهان نگاری بسته به وجود یا عدم وجود نهان نگار در تصویر نهان نگاری شده به صورت بلی یا خیر می باشد. از این سیستم انتظار می رود تا مقاومت بیشتری داشته باشد . به این طرح نهان نگاری ، نهان نگاری خصوصی [۴] گفته می شود

نهان نگاری نیمه کور [۵]: این سیستم نهان نگاری همانند سیستم نهان نگاری کور بدون اینکه نیاز به تصویر اصلی باشد خروجی می دهد. این سیستم در مقایسه با سیستم نهان نگاری کور ، نیاز به یک سری اطلاعات ، مانند اندازه تصویر اصلی برای کشف نهان نگار نیاز دارد . با این حال این روش دارای یک نقطه ضعف بزرگ در مقابل دو سیستم ذکر شده در بالا می باشد وآن مقاومت ضعیف آن می باشد . [۸]

[۱] Blind

[۲] Public Watermarking

[۳] Non-Blind

[۴] Private Watermarking

[۱] Watermarking

[۲] Wavelet Transform

[۳] Discrete Wavelet Transform

[۴] Multiwavelet Transfrom

[۵] Digital Watermarking

[۶] CopyRight

[۷] Stegnography

[۸] Watermark

[۹] Embedding

[۱۰] Roboustness

[۱۱] Cover Object

[۱۲] Security Key

تمامی فایل های پیشینه تحقیق و پرسشنامه و مقالات مربوطه به صورت فایل دنلودی می باشند و شما به محض پرداخت آنلاین مبلغ همان لحظه قادر به دریافت فایل خواهید بود. این عملیات کاملاً خودکار بوده و توسط سیستم انجام می پذیرد. جهت پرداخت مبلغ شما به درگاه پرداخت یکی از بانک ها منتقل خواهید شد، برای پرداخت آنلاین از درگاه بانک این بانک ها، حتماً نیاز نیست که شما شماره کارت همان بانک را داشته باشید و بلکه شما میتوانید از طریق همه کارت های عضو شبکه بانکی، مبلغ را پرداخت نمایید.

جستجو پیشرفته

دستهها

- حقوق بین الملل

- دستهبندی نشده

- رشته MBA

- رشته آبخیزداری

- رشته آمار

- رشته آموزش ابتدایی

- رشته ادبیات

- رشته ارتباطات

- رشته اقتصاد

- رشته الکترونیک

- رشته باستان شناسی

- رشته برق

- رشته برنامه ریزی درسی

- رشته برنامه ریزی

- رشته برنامه ریزی شهری

- رشته بهداشت

- رشته بهداشت تغذیه

- رشته بیوتکنولوژی

- رشته بیوتکنولوژی دریایی

- رشته پرستاری

- رشته پزشکی

- رشته تاریخ

- رشته تربیت بدنی

- رشته تغذیه

- رشته تکنولوژی آموزشی

- رشته جامعه شناسی

- رشته جغرافیا

- رشته حسابداری

- رشته حقوق

- رشته داروسازی

- رشته دامپروری

- رشته دامپزشکی

- رشته داندانپزشکی

- رشته دریانوردی

- رشته راهور

- رشته روابط بین الملل

- رشته روانشناسی

- رشته ریاضی

- رشته زبان و ادبیات عرب

- رشته زبانشناسی

- رشته زمین شناسی

- رشته زیست شناسی

- رشته ژنتیک

- رشته سینما

- رشته شهرسازی

- رشته شیلات

- رشته شیمی

- رشته صنایع غذایی

- رشته عرفان اسلامی

- رشته علم اطلاعات ودانش شناسی

- رشته علوم اجتماعی

- رشته علوم باغبانی

- رشته علوم تربیتی

- رشته علوم دامی

- رشته علوم سیاسی

- رشته علوم و تکنولوژی پلیمر

- رشته عمران

- رشته فقه

- رشته فلسفه

- رشته فیزیک

- رشته فیزیولوژی جانوری

- رشته فیزیولوژی گیاهی

- رشته کامپیوتر

- رشته کتابداری

- رشته کشاورزی

- رشته گفتاردرمانی

- رشته گیاه پزشکی

- رشته محیط زیست

- رشته مخابرات

- رشته مدیریت بازرگانی

- رشته مدیریت خدمات بهداشتی و درمانی

- رشته مدیریت

- رشته مدیریت آموزشی

- رشته مدیریت اجرایی

- رشته مدیریت بازاریابی

- رشته مدیریت ترافیک

- رشته مدیریت جهانگردی

- رشته مدیریت دولتی

- رشته مدیریت صنعتی

- رشته مدیریت مالی

- رشته مدیریت منابع انسانی

- رشته مدیریت ورزشی

- رشته مشاوره

- رشته معارف اسلامی

- رشته معدن

- رشته معماری

- رشته مکانیک

- رشته منابع طبیعی

- رشته مهندسی ابزار دقیق و اتوماسیون صنایع نفت

- رشته مهندسی چوب و کاغذ

- رشته مهندسی سازه های هیدرولیکی

- رشته مهندسی سیستم های اقتصادی اجتماعی

- رشته مهندسی صنایع

- رشته مهندسی فناوری اطلاعات

- رشته مهندسی گاز

- رشته مهندسی مواد

- رشته مهندسی نرم افزار

- رشته مهندسی نفت

- رشته مهندسی هسته ای

- رشته مهندسی هوا و فضا

- رشته موسیقی

- رشته میکروبیولوژی

- رشته نساجی

- رشته هنر

- رشته هواشناسی

- فیزیولوژی ورزشی

- کارآفرینی

- متفرقه

- مدیریت گردشگری

- مدیریت ورزشی

- مهندسی پلاسما

- مهندسی حمل و نقل دریایی

آخرین بروز رسانی

-

جمعه, ۳۱ فروردین , ۱۴۰۳

محفوظ می باشد.

محفوظ می باشد.

ارسال نظر