-

دسته: رشته مدیریتفرمت : word | صفحات : 56قیمت: 5000 تومان

379 views

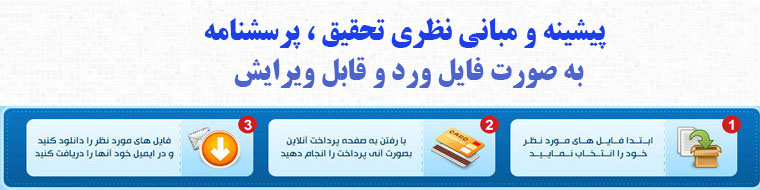

پیشینه تحقیق امنیت اطلاعات و ارزیابی استاندارد های امنیت اطلاعات دارای ۵۶ صفحه می باشد فایل پیشینه تحقیق به صورت ورد word و قابل ویرایش می باشد. بلافاصله بعد از پرداخت و خرید لینک دنلود فایل نمایش داده می شود و قادر خواهید بود آن را دانلود و دریافت نمایید . ضمناً لینک دانلود فایل همان لحظه به آدرس ایمیل ثبت شده شما ارسال می گردد.

فهرست مطالب

بخش اول : مبانی امنیت اطلاعات ۵

۲-۱٫ مقدمه ۵

۲-۲٫ اطلاعات در سازمان ۶

۲-۲-۱٫ اهمیت اطلاعات در سازمان ۶

۲-۲-۲٫ سازمان فناوری اطلاعات ۶

۲-۳٫ تعریف امنیت اطلاعات ۷

۲-۳-۱٫ امنیت فیزیکی ۷

۲-۳-۲٫ امنیت ارتباطات ۷

۲-۳-۳٫ امنیت امواج ۸

۲-۳-۴٫ امنیت رایانه ۸

۲-۳-۵٫ امنیت شبکه ۹

۲-۳-۶ امنیت اطلاعات ۹

۲-۳-۷٫ نرم افزار ضد ویروس ۱۰

۲-۳-۸٫ کنترل های دستیابی ۱۰

۲-۳-۹٫ دیواره های آتش ۱۰

۲-۳-۱۰٫ کارت های هوشمند ۱۱

۲-۳-۱۱٫ بیومتری (سنجش حیاتی) ۱۱

۲-۴٫ مبانی راهبردی ومستندات قانونی تامین امنیت در حوزه فناوری اطلاعات ۱۱

۲-۵٫ ماهیت و ملاحظات اجرایی نظام مدیریت امنیت اطلاعات ۱۲

۲-۶٫ سلسله مراتب سازمانی در ایجاد و به کارگیری نظام مدیریت امنیت اطلاعات ۱۳

۲-۷٫ملاحظات هزینه ای در ایجاد و پیاده سازی نظام مدیریت امنیت اطلاعات ۱۴

۲-۸٫ مبانی مدیریت امنیت اطلاعات ۱۶

COBIT 2-9. تاریخچه ۱۷

بخش دوم : ارزیابی استاندارد های امنیت اطلاعات ۲۴

۲-۱۰٫ مقدمه ۲۴

۲-۱۱٫فرهنگ امنیت اطلاعات ۲۶

۲-۱۱-۱٫ پایه گذاری فرهنگ استاندارد در امنیت ۲۷

۲-۱۲٫استاندارد های رایج ۲۸

۲-۱۳٫ سیستم مدیریت امنیت اطلاعات ۲۹

۲-۱۴٫ استاندارد های مدیریت امنیت اطلاعات ۳۰

BS2-14-1. استاندارد ۷۷۹۹ ۳۰

ISO/IEC2-14-2. استاندارد ۱۷۷۹۹ ۳۶

ISO/IEC2-14-3. استاندارد ۲۰۰۵ : ۲۷۰۰۱ ۳۷

۲-۱۵٫ عوامل موفقیت در طرح امنیت ۴۱

ISO/IEC TR 2-16.گزارش فنی ۱۳۳۳۵ ۴۲

منابع و ماخذ : ۵۵

منابع :

در پیاده سازی آن”COBITمرتضی علاءالدینی “حاکمیت فناوری اطلاعات و نقش چارچوب

سمینار کارشناسی ارشد فروردین ۱۳۸۷

سند راهبرد امنیت فضای تبادل اطلاعات کشور ((پیش نویس))، دبیرخانه شورای عالی امنیت فضای تبادل اطلاعات

پروژه استاندارد سازی حفاظت اطلاعات ((گزارش بررسی و شناخت)) پروژه شورای پژوهشهای علمی کشور) در سازمانها”ISO معتمدی فر،مرتضی ،۱۳۸۷،”روش پیاده سازی استاندارد امنیت اطلاعات (۲۷۰۰۱

تهران انتشارات مرکز آموزش و تحقیقات صنعتی ایران.

احمدلو”ارزیابی سیستم مدیریت امنیت اطلاعات”پایان نامه کارشناسی ارشد ، ۱۳۸۹

صدرآملی فریبا و بهروز ترک لادانی ” تحلیل چالشها و عوامل موفقیت پیاده سازی سیستم مدیریت امنیت اطلاعات در ایران ،۱۳۸۸

پورمند ، “استانداردی برای مدیریت امنیت اطلاعات ” ماهنامه تدبیر،شماره ۱۳۷۸ سال ۱۳۸۶

ISO17799/BS مجتهدین یزدی، ایمان. “معرفی سیستم مدیریت امنیت اطلاعات.”۷۷۹۹:۲

Tom Carlson, “Information Security management : Understanding

ISO17799”,Lucent Technologies World Wide Services,September2001

Coles-Kemp E. The anatomy Of an information Security manage

System , PhD Thesis , University Of London ; .2008

بخش اول : مبانی امنیت اطلاعات

۲-۱٫ مقدمه

“زندگی بشر از عصر تولید انبوه به عصر ارتباط و اطلاعات ارتقاء یافته و حرکت تکاملی کشورهای جهان به سوی جوامع اطلاعاتی و دانش بنیان کلیه فرآیند ها و فعالیت های اقتصادی ، فرهنگی ، صنعتی ، سیاسی و روابط اجتماعی را تحت تاثیر قرار داده است. چهارچوب ساختاری تشکیل دهنده این عصر را تولید ، انتقال و مدیریت اطلاعات و ارتباطات به منظور ایجاد پایگاه های دانش و معرفت فردی، گروهی ، سازمانی و کشوری تشکیل می دهد و لذا فناوری اطلاعات را که شامل فناوری های به کار گرفته شده در فرآیند مذکور می باشد برای جوامع بشری به عنوان عامل حیاتی و تعیین کننه مطرح ساخته است(عبدالمجید ریاضی،۱۳۸۸،پیشگفتار).

مطالب فوق که عیناً از پیش گفتار سند راهبردی ” نظام جامع فناوری طلاعات کشور” نقل شده است گویای توجه به اهمیت و تاثیر فناوری های اطلاعات در سطوح عالی راهبردی و مدیریت کشور می باشد. در بخش دیگری از سند مذکور گفته شده است :

” در دنیای امروز اطلاعات نه تنها به عنوان یکی از منابع و دارایی های اصلی سازمان شناخته می شوند ، بلکه در حکم وسیله و ابزاری برای مدیریت اثربخش بر سایر منابع و دارایی های سازمان ( منابع مالی ،نیروی انسانی ،غیره) نیز محسوب می شود و لذا از اهمیت و ارزش ویژه ای برخوردار گشته است. اما این ارزش ها تنها در صورتی محقق و دست یافتنی خواهد بود که اطلاعات بتواند در زمان مناسب، با کیفیت مطلوب و امنیت قابل قبول در اختیار افراد مناسب قرار گیرد و ارتباطات به صورت مطلوب و بهینه در سازمان برقرارگردد. ” (عبدالمجید ریاضی ،۴،۱۳۸۸)

امنیت اطلاعات نمی تواند ، ایمنی سازمان ، اطلاعات یا سیستم های رایانه ای شما را ضمانت نماید . امنیت اطلاعات به تنهایی نمی تواند چتر حمایتی را بر روی اطلاعات شما بگستراند. همچنین امنیت اطلاعات ،جادو نیست هیچ سحر و جادویی در بکاربردن امنیت اطلاعات وجود ندارد و مفاهیم امنیت اطلاعات، علم موشکی نیستند. در بسیاری از موارد ، امنیت اطلاعات یک طرز فکر است. طرز فکری که در حال بررسی تهدید ها و آسیب پذیری های سازمان بوده و آنها را بطور شایسته ای مدیریت می کند. متاسفانه تاریخچه امنیت سرشار از تجربه های تلخ است که سازمان ها از مدیریت بحران مناسب منحرف کرده است.بعضی ا تولید کنندگان با این ادعاکه محصولاتشان راه حلی جامع برای مسائل امنیتی است ، در منحرف کردن سازمان ها مساعدت نموده اند (اریک میوالد ،۵،۱۳۸۵).

۲-۲٫ اطلاعات در سازمان

برای نیل به عملکرد برتر ، کسب و کار سازمان ها باید در سرمایه گذاری و چیدمان فناوری اطلاعات (جمع آوری ،سازماندهی و حفظ اطلاعات) و همچنین در جلب توجه نیروی انسانی سازمان در پذیرش رفتار و ارزش های درست برای کار کردن با اطلاعات برتری داشته باشند (علی احمدی ، ۴،۱۳۸۳).

۲-۲-۱٫ اهمیت اطلاعات در سازمان

اطلاعات مانند خونی می باشد که در رگه ای سازمان جاری است بدون این اطلاعات روسای سازمان ها یا هیئت مدیره نمی تواند تصمیمات کلیدی بگیرد. قسمت های خرید و پرسنلی و مالی نمی توانند منابع مورد نیاز خود را برای ادامه حیاط سازمان بدست آورند. هر سازمان که داده های صحیح ، دقیق ،به هنگام و جامع را در اختیار داشته باشد . موفق تر است. نقش داده و اطلاعات در مدیریت سازمان ها نقش حیاتی و اساسی است. هرچه فضای اطلاعاتی یک سازمان دقیق تر ، شفاف تر ، منسجم تر و سیستماتیک تر باشد. سازمان بهتر می تواند به اهداف ش نایل آید. بنابراین امروزه ،اطلاعات به عنوان منبع مهم استراتژیک برای سازمان ها مطرح می باشد. (علی احمدی،۴،۱۳۸۳).

۲-۲-۲٫ سازمان فناوری اطلاعات

ارتباطی دو سویه میان فناوری اطلاعات و سازمان وجود دارد. فناوری اطلاعات و سیستم های اطلاعاتی باید با سازمان همراه شوند تا بتوانند اطلاعات مورد نیاز گروه های خاص از اعضای سازمان را فراهم نمایند و سازمان نیز باید از تاثیر اطلاعات آگها بوده و درهای خود را بر روی آن بگشاید تا از امتیازهای دانش فنی نوین بهره مند گردد. سیستم های اطلاعاتی بر سازمان اثر می گذارند و در طراحی سیستم های اطلاعاتی نیز باید سازمان را در نظر داشت. (علی احمدی ، ۶ ، ۱۳۸۳)

۲-۳٫ تعریف امنیت اطلاعات

دانش بدست آمده از طریق تحقیق ،مطالعه یا آموزش ،اطلاع ، اخبار ،حقایق،اطلاعات ،یک سیگنال یا کاراکتر ارائه داده ، چیزی مانند یک پیام، داده تجربی یا یک عکس که تغییری را در یک ساختار مانند یک طرح یا یک تئوری بیان می کند که تجربه ای فیزیکی یا فکری را نشان می دهد یا ساختار های دیگر . معیارهای اتخاذ شده برای جلوگیری از سوءاستفاده تغییرات توسط افراد غیرمجاز یا رد استفاده دانش ، حقایق اطلاعات یا توانایی ها توسط افراد غیرمجاز. به هر حال ،همانطور که تعریف شده ،امنیت اطلاعات به تنهایی نمی تواند ضمانتی برای محافظت باشد. ممکن است شما در جهان ،استحکامات نظامی بسیار قوی ایجاد نمائید ولی شخص با قدرت تهاجمی بیشتر به شما غلبه کند. اصطلاح امنیت اطلاعات به گام های جلوگیری کننده ای که شما برای محافظت از اطلاعات و قابلیت هایتان بر می دارید اتلاق می گردد. شما این منابع را در برابر تهدیدات محافظت کرده و آنها را در مقابل هر نوع آسیب پذیری محافظت می کنید. (اریک میوالد ،۵،۱۳۸۵)

۲-۳-۱٫ امنیت فیزیکی

در گذشته ، همه دارایی ها مادری بودند. اطلاعات مهم نیز مادی بودند ؛ مانند کنده کاری هایی که روی سنگ ها بودند و بعداً روی کاغذ به نگارش در آمدند . برای محافظت از این دارایی ها ، از امنیت فیزیکی همچون دیوار ها ،خندق ها و نگهبان ها استفاده می شد. برای جابجایی اطلاعات معمولاً از پیک و نگهبان استفاده می شد. خطرات همگی فیزیکی بودند. در نتیجه هیچ راهی برای بدست آوردن اطلاعات بدون قاپیدن آن و جود نداشت. در بیشتر مواقع اگر اطلاعات دزدیده میشد ،صاحب اصلی دیگر به آنها دسترسی نداشت. (اریک میوالد،۶،۱۳۸۵)

۲-۳-۲٫ امنیت ارتباطات

متاسفانه امنیت فیزیکی یک عیب داشت. اگر پیامی در راه دزدیده می شد. اطلاعات داخل پیام توسط دشمنان مورد استفاده قرار می گرفت. این عیب در زمان ژولیوس سزار تشخیص داده شد. راه حل ، امنیت ارتباطات بود. ژولیوس سزار ، رمزنگاری را ایجاد کرد. این سیستم رمزنویسی به او اجازه می داد که پیام را بدون قابلیت بازخوانی توسط افراد ناشناس ، بفرستد. این روش تا جنگ جهانی دوم ادامه داشت. آلمان از دستگاهی بنام برای رمز در آوردن پیام های ارسالی یگان های نظامی ،استفاده می کرد.آلمان ها فکر می کردند تین دستگاه غیرقابل شکست است و در واقع اگر از آن درست استفاده می شد. قطعاً شکست آن خیلی سخت می شد. ولی کاربران در استفاده از آن اشتباه کردند و متحدین توانستند بعضی از پیام ها را بخوانند. (اریک میوالد،۶،۱۳۸۵)

تمامی فایل های پیشینه تحقیق و پرسشنامه و مقالات مربوطه به صورت فایل دنلودی می باشند و شما به محض پرداخت آنلاین مبلغ همان لحظه قادر به دریافت فایل خواهید بود. این عملیات کاملاً خودکار بوده و توسط سیستم انجام می پذیرد. جهت پرداخت مبلغ شما به درگاه پرداخت یکی از بانک ها منتقل خواهید شد، برای پرداخت آنلاین از درگاه بانک این بانک ها، حتماً نیاز نیست که شما شماره کارت همان بانک را داشته باشید و بلکه شما میتوانید از طریق همه کارت های عضو شبکه بانکی، مبلغ را پرداخت نمایید.

جستجو پیشرفته

دستهها

- حقوق بین الملل

- دستهبندی نشده

- رشته MBA

- رشته آبخیزداری

- رشته آمار

- رشته آموزش ابتدایی

- رشته ادبیات

- رشته ارتباطات

- رشته اقتصاد

- رشته الکترونیک

- رشته باستان شناسی

- رشته برق

- رشته برنامه ریزی درسی

- رشته برنامه ریزی

- رشته برنامه ریزی شهری

- رشته بهداشت

- رشته بهداشت تغذیه

- رشته بیوتکنولوژی

- رشته بیوتکنولوژی دریایی

- رشته پرستاری

- رشته پزشکی

- رشته تاریخ

- رشته تربیت بدنی

- رشته تغذیه

- رشته تکنولوژی آموزشی

- رشته جامعه شناسی

- رشته جغرافیا

- رشته حسابداری

- رشته حقوق

- رشته داروسازی

- رشته دامپروری

- رشته دامپزشکی

- رشته داندانپزشکی

- رشته دریانوردی

- رشته راهور

- رشته روابط بین الملل

- رشته روانشناسی

- رشته ریاضی

- رشته زبان و ادبیات عرب

- رشته زبانشناسی

- رشته زمین شناسی

- رشته زیست شناسی

- رشته ژنتیک

- رشته سینما

- رشته شهرسازی

- رشته شیلات

- رشته شیمی

- رشته صنایع غذایی

- رشته عرفان اسلامی

- رشته علم اطلاعات ودانش شناسی

- رشته علوم اجتماعی

- رشته علوم باغبانی

- رشته علوم تربیتی

- رشته علوم دامی

- رشته علوم سیاسی

- رشته علوم و تکنولوژی پلیمر

- رشته عمران

- رشته فقه

- رشته فلسفه

- رشته فیزیک

- رشته فیزیولوژی جانوری

- رشته فیزیولوژی گیاهی

- رشته کامپیوتر

- رشته کتابداری

- رشته کشاورزی

- رشته گفتاردرمانی

- رشته گیاه پزشکی

- رشته محیط زیست

- رشته مخابرات

- رشته مدیریت بازرگانی

- رشته مدیریت خدمات بهداشتی و درمانی

- رشته مدیریت

- رشته مدیریت آموزشی

- رشته مدیریت اجرایی

- رشته مدیریت بازاریابی

- رشته مدیریت ترافیک

- رشته مدیریت جهانگردی

- رشته مدیریت دولتی

- رشته مدیریت صنعتی

- رشته مدیریت مالی

- رشته مدیریت منابع انسانی

- رشته مدیریت ورزشی

- رشته مشاوره

- رشته معارف اسلامی

- رشته معدن

- رشته معماری

- رشته مکانیک

- رشته منابع طبیعی

- رشته مهندسی ابزار دقیق و اتوماسیون صنایع نفت

- رشته مهندسی چوب و کاغذ

- رشته مهندسی سازه های هیدرولیکی

- رشته مهندسی سیستم های اقتصادی اجتماعی

- رشته مهندسی صنایع

- رشته مهندسی فناوری اطلاعات

- رشته مهندسی گاز

- رشته مهندسی مواد

- رشته مهندسی نرم افزار

- رشته مهندسی نفت

- رشته مهندسی هسته ای

- رشته مهندسی هوا و فضا

- رشته موسیقی

- رشته میکروبیولوژی

- رشته نساجی

- رشته هنر

- رشته هواشناسی

- فیزیولوژی ورزشی

- کارآفرینی

- متفرقه

- مدیریت گردشگری

- مدیریت ورزشی

- مهندسی پلاسما

- مهندسی حمل و نقل دریایی

آخرین بروز رسانی

-

پنج شنبه, ۲۰ اردیبهشت , ۱۴۰۳

محفوظ می باشد.

محفوظ می باشد.

ارسال نظر