پیشینه تحقیق تعریف حمله DOS و انواع حملات و پیشگیری از آن دارای ۳۴ صفحه می باشد فایل پیشینه تحقیق به صورت ورد word و قابل ویرایش می باشد. بلافاصله بعد از پرداخت و خرید لینک دنلود فایل نمایش داده می شود و قادر خواهید بود آن را دانلود و دریافت نمایید . ضمناً لینک دانلود فایل همان لحظه به آدرس ایمیل ثبت شده شما ارسال می گردد.

فهرست مطالب

مقدمه ۴

تعریف واژگان و اصطلاحات تخصصی ۵

تعریف حمله DOS ۶

انواع حملات [۵]DOS ۸

حملاتDDOS یا Distributed DOS ۱۲

بیان مسئله ۱۳

پیشگیری از حملات DOS ۱۵

بررسی مسئله ۱۵

برنامه کاربردی تحت وب]۱۵[ ۱۶

بانک اطلاعاتی[۱۰] ۲۴

پاسخ به سوالات ۲۸

منابع ۳۳

منابع

[۱]جعفری، محمد؛”مبانی امنیت فضای رایانه ای” ،علوم پایه ، تهران، چاپ اول، ۱۳۸۵٫

[۲]خلج، رضا و باصفا، مهدی؛”شناخت آسیب پذیری ها و امنیت شبکه” ،دانشگاه آزاد اسلامی، تهران، چاپ اول، ۱۳۹۰٫

[۳]زارع، محمدرضا و سعدی، حمیدرضا؛”بدافزار و پدافند غیرعامل” ،دانشگاه آزاد اسلامی، تهران، چاپ اول، ۱۳۹۰٫

[۴]میردامادی، مهدی و شجاعی، زهرا و صمدی، محمدجواد؛”راهنمای امنیت فناوری اطلاعات” ،دبیرخانه شورای عالی اطلاع رسانی، تهران، چاپ اول، ۱۳۸۴٫

[۵] Hakem Beitollahi and Geert Deconinck, “Analyzing well-known countermeasures against distributed denial of service attacks”, Journal of Computer Communications, Vol. 35, Issue 11, June 2012, Pages 1312–۱۳۳۲٫

[۶] S. Venkatesan , M.S. Saleem Basha, C. Chellappan , Anurika Vaish ,P. Dhavachelvan, “Analysis of accounting models to detect duplicate requests in web service”, Journal of King Saud University-Computer and Information Sciences, Available online 23 May 2012.

[۷]Iqra Basharat, Farooque Azam, Abdul Wahab Muzaffar, “Database Security and Encryption A Survey Study”, International Journal of Computer Applications (0975 – ۸۸۸)وVolume 47– No.12, June 2012

[۸] Byungha ChoiKyungsan Cho, “Two-Step Hierarchical Scheme for Detecting Detoured Attacks to the Web Server”, ComSIS Vol. 10, No. 2, Special Issue, April 2013.

[۹] W. Kim, O.R. Jeong, C. Kim, J. So,” The dark side of the Internet Attacks, costs and responses”, Journal of Information Systems, Vol. 36, Issue 3, May 2011, Pages 675-705.

مقدمه

آیا تاکنون پیش آمده است که بخواهید یک تماس تلفنی برقرار نمایید ولی به دلیل مشغول بودن تمام مسیرهای ارتباطی نتوانید این کار را انجام دهید؟ دلیل این مشکل آن است که سیستم تلفن طوری طراحی شده است که میتواند تعداد محدودی تماس را در یک زمان واحد برقرار کند. این حد بر اساس تخمین تعداد تماسهای همزمان و حجم ترافیکی که سیستم دریافت میکند تعیین میشود[۸].

حال تصور کنید که یک فرد مهاجم بخواهد به سیستم تلفن حمله کرده و آن را برای مشترکان تلفن غیر قابل استفاده نماید. یکی از روشهای حمله آن است که تماس های مکرر و پشت سر هم برقرار کرده و تمامی خطوط تلفن را اشغال کند. این نوع از حمله را به حمله انکار سرویس یا DOS [۱] مشهور است[۸].

در حقیقت فرد مهاجم کاری کرده است که سیستم تلفن مجبور شود تماسهای تلفنی مشترکان را رد و انکار نماید. البته واقعیت این است که احتمال اینکه یک فرد به تنهایی بتواند تمامی مسیرهای تلفن را مشغول کند، بسیار کم است. برای انجام این کار باید تعداد بسیار زیادس تماس از تعداد بسیار زیادی تلفن برقرار گردد. به این نوع حمله انکار سرویس توزیع شده یا [۲]DDOS می گویند[۸].

سیستمهای کامپیوتری نیز ممکن است دچار چنین حملاتی گردند. برای مثال ارسال حجم زیادی پست الکترونیکی برای یک نفر می تواند حافظه کامپیوتری را که پست الکترونیکی در آن قرار دارد را پر کند. این بدان معناست که افرادی که از آن کامپیوتر استفاده میکنند، قادر نخواهند بود هیچ ایمیل جدیدی دریافت کنند مگر اینکه شرایط به نوعی تغییر نماید.

در علل و عوامل حملات تحت وب، غالبا با نگاه شبکه ای و مفاهیم جاری در آن بدنبال تاثیرات و آسیب ها و راههای پیشگیری و مقابله با آن پرداخته می شود. حمله DOS نیز از این قاعده مستثنی نبوده و در بیشتر مراجع و مقالات و کتابها این نگاه غالب بوده و تمامی توجه خود را به شبکه و سرور و سرویس و پیکربندی های آنها معطوف می نماید. در صورتیکه این حمله علاوه بر این که ماهیت شبکه ای دارد، دارای ابعاد و اثرات نرم افزاری نیز می باشد که بعضی از آنها نهفته و ناشناس می باشند. این تحقیق می خواهد با مفاهیم نرم افزاری به حمله DOS نگاه کند و آن را از منظر نرم افزار تحلیل و واکاوی نماید.

حملات DOS یا از کار اندازی سرویس، نوعی از حمله است که هدف آن، از کار انداختن سیستم هدف یا استفاده از هدر دادن منابع آن است، بطوریکه سیستم سرویس دهنده دیگر قادر به پاسخ گویی به کاربران قانونی خود نباشد.

DoS برخلاف سایر تهدیدهای امنیتی مثل “دزدی اطلاعات” که در آن هدف به دست آوردن اطلاعات محرمانه است و یا”نفوذ” که هدف از آن دسترسی به یک ماشین خاص است و یا”تغییر دادن اطلاعات” نمی باشد، بلکه هدف آن تنها جلوگیری از سرویس دهی عادی به کاربران مجاز سرور به وسیله هدر دادن منابع می باشد[۱].

در این نوشتار به تعریف این حمله و دسته بندی های آن پرداخته وسپس به انواع آن را معرفی می نمائیم.

تعریف واژگان و اصطلاحات تخصصی

تهدید: نیروی بالقوه ای که باعث ایجاد حادثه ای ناخواسته گردیده و ممکن است آثارش به امنیت سیستم یا سازمان آسیب برساند[۵].

آسیب پذیری: هرگونه ضعف امنیتی قابل سوء استفاده در یک سیستم گفته می شود[۵].

حمله: اقدامی که با نیت اختلال در امنیت سیستم های اطلاعاتی انجام می شود [۵].

انواع حملات از نظر میزان تاثیر به دو دسته تقسیم می گردند:

حملات غیرفعال[۳]

هدف تنها دسترسی به منبع اطلاعاتی می باشد و اقدامی برای تغییر محتوا صورت نمی گیرد. این نوع حمله تنها می تواند به یکی از اشکال شنود ساده یا آنالیز ترافیک شبکه باشد. برخی از آنها عبارتند از شنود یا استراق سمع[۴]، بوکشیدن[۵]، انتشار پیام، آنالیز ترافیک شبکه، نظارت بر ارتباطات شبکه و غیره[۵].

حملات فعال[۶]

علاوه بر دسترسی به منبع اطلاعاتی، بصورت غیر مجاز اقدام به تغییر محتوای آن نیز می نماید. از آن جایی که در این نوع حملات اطلاعات تغییر میکنند، شناسایی رخداد حملات، فرآیندی امکان پذیر می باشد. برخی از آنها عبارتند از تغییر پیام[۷]، ارسال دوباره پیام[۸]، جعل هویت، پاسخ های جعلی، ایجاد اختلال در ارتباطات، رمزگشایی اطلاعات رمز شده ی ضعیف، حذف یا بی اثرنمودن سرویس های امنیتی، عدم پذیرش سرویس و غیره[۵].

روشهای مختلف بروز حملات کامپیوتر و شبکه را می توان در چهار دسته کلی تقسیم بندی نمود[۵]

حملات جمع آوری اطلاعات[۹]

حملات اطلاعات معیوب[۱۰]

حملات استثماری[۱۱]

حملات انکار سرویس[۱۲]

تعریف حمله DOS

این نوع حمله باعث ایجاد اختلال یا مشکل در دسترسی مجاز کاربران به منابع و یا سرویس های موجود می شود. هدف اصلی از این نوع حمله ایجاد وقفه یا قطع ارتباط در ارائه خدمات از سوی سرویس دهنده به سرویس گیرنده است. در واقع مهاجم با حمله DOS با ایجاد یک بار زیاد و غیرعادی روی سرویس دهنده و در خواست های متعدد، رایانه را بطور کامل مشغول می کند و باعث از کارافتادن سرویس های ارائه شده به آنها می شود و به این ترتیب سیستم نمی تواند به هیچ مورد دیگری پاسخ دهد[۶].

اگر امنیت را در سه زمینه قابلیت اعتماد[۱۳]، یکپارچگی[۱۴]و دسترس پذیری[۱۵] تعریف نمائیم، حمله DOS گزینه سوم را مورد هدف قرار می دهد[۱].

حمله DOS باعث کارکرد نامناسب یک سیستم اطلاعاتی می شود و کاربران را از دسترسی به خدماتی که سرور مورد نظر ارائه می دهد، محروم می سازد. این حملات از شایع ترین انواع حملات هستند. حمله DOS از برخی ضعف های موجود در پروتکل ها و برنامه های کاربردی سوء استفاده می کند[۱].

[۱] Denial of Service

[۲] Distributed DOS

[۳] Passive

[۴] Eavesdropping

[۵] Sniffing

[۶] Active

[۷] Modification

[۸] Reply

[۹] Information Gathering Attacks

[۱۰] Disinformation Attacks

[۱۱] Exploitation Attacks

[۱۲] DOS

[۱۳] Confidentiality

[۱۴] Integrity

[۱۵] Availability

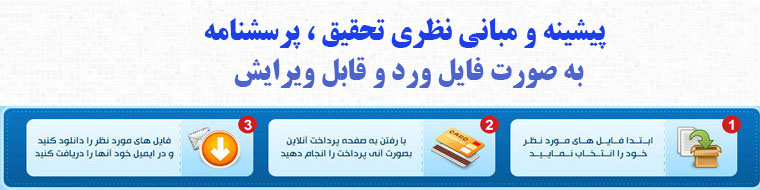

تمامی فایل های پیشینه تحقیق و پرسشنامه و مقالات مربوطه به صورت فایل دنلودی می باشند و شما به محض پرداخت آنلاین مبلغ همان لحظه قادر به دریافت فایل خواهید بود. این عملیات کاملاً خودکار بوده و توسط سیستم انجام می پذیرد. جهت پرداخت مبلغ شما به درگاه پرداخت یکی از بانک ها منتقل خواهید شد، برای پرداخت آنلاین از درگاه بانک این بانک ها، حتماً نیاز نیست که شما شماره کارت همان بانک را داشته باشید و بلکه شما میتوانید از طریق همه کارت های عضو شبکه بانکی، مبلغ را پرداخت نمایید.

جستجو پیشرفته

دستهها

- حقوق بین الملل

- دستهبندی نشده

- رشته MBA

- رشته آبخیزداری

- رشته آمار

- رشته آموزش ابتدایی

- رشته ادبیات

- رشته ارتباطات

- رشته اقتصاد

- رشته الکترونیک

- رشته باستان شناسی

- رشته برق

- رشته برنامه ریزی درسی

- رشته برنامه ریزی

- رشته برنامه ریزی شهری

- رشته بهداشت

- رشته بهداشت تغذیه

- رشته بیوتکنولوژی

- رشته بیوتکنولوژی دریایی

- رشته پرستاری

- رشته پزشکی

- رشته تاریخ

- رشته تربیت بدنی

- رشته تغذیه

- رشته تکنولوژی آموزشی

- رشته جامعه شناسی

- رشته جغرافیا

- رشته حسابداری

- رشته حقوق

- رشته داروسازی

- رشته دامپروری

- رشته دامپزشکی

- رشته داندانپزشکی

- رشته دریانوردی

- رشته راهور

- رشته روابط بین الملل

- رشته روانشناسی

- رشته ریاضی

- رشته زبان و ادبیات عرب

- رشته زبانشناسی

- رشته زمین شناسی

- رشته زیست شناسی

- رشته ژنتیک

- رشته سینما

- رشته شهرسازی

- رشته شیلات

- رشته شیمی

- رشته صنایع غذایی

- رشته عرفان اسلامی

- رشته علم اطلاعات ودانش شناسی

- رشته علوم اجتماعی

- رشته علوم باغبانی

- رشته علوم تربیتی

- رشته علوم دامی

- رشته علوم سیاسی

- رشته علوم و تکنولوژی پلیمر

- رشته عمران

- رشته فقه

- رشته فلسفه

- رشته فیزیک

- رشته فیزیولوژی جانوری

- رشته فیزیولوژی گیاهی

- رشته کامپیوتر

- رشته کتابداری

- رشته کشاورزی

- رشته گفتاردرمانی

- رشته گیاه پزشکی

- رشته محیط زیست

- رشته مخابرات

- رشته مدیریت بازرگانی

- رشته مدیریت خدمات بهداشتی و درمانی

- رشته مدیریت

- رشته مدیریت آموزشی

- رشته مدیریت اجرایی

- رشته مدیریت بازاریابی

- رشته مدیریت ترافیک

- رشته مدیریت جهانگردی

- رشته مدیریت دولتی

- رشته مدیریت صنعتی

- رشته مدیریت مالی

- رشته مدیریت منابع انسانی

- رشته مدیریت ورزشی

- رشته مشاوره

- رشته معارف اسلامی

- رشته معدن

- رشته معماری

- رشته مکانیک

- رشته منابع طبیعی

- رشته مهندسی ابزار دقیق و اتوماسیون صنایع نفت

- رشته مهندسی چوب و کاغذ

- رشته مهندسی سازه های هیدرولیکی

- رشته مهندسی سیستم های اقتصادی اجتماعی

- رشته مهندسی صنایع

- رشته مهندسی فناوری اطلاعات

- رشته مهندسی گاز

- رشته مهندسی مواد

- رشته مهندسی نرم افزار

- رشته مهندسی نفت

- رشته مهندسی هسته ای

- رشته مهندسی هوا و فضا

- رشته موسیقی

- رشته میکروبیولوژی

- رشته نساجی

- رشته هنر

- رشته هواشناسی

- فیزیولوژی ورزشی

- کارآفرینی

- متفرقه

- مدیریت گردشگری

- مدیریت ورزشی

- مهندسی پلاسما

- مهندسی حمل و نقل دریایی

آخرین بروز رسانی

-

شنبه, ۱۵ اردیبهشت , ۱۴۰۳

محفوظ می باشد.

محفوظ می باشد.

ارسال نظر