پیشینه تحقیق قابلیت کاربری و استانداردهای آن و طراحی امنیت قابل کاربرد دارای ۷۹ صفحه می باشد فایل پیشینه تحقیق به صورت ورد word و قابل ویرایش می باشد. بلافاصله بعد از پرداخت و خرید لینک دنلود فایل نمایش داده می شود و قادر خواهید بود آن را دانلود و دریافت نمایید . ضمناً لینک دانلود فایل همان لحظه به آدرس ایمیل ثبت شده شما ارسال می گردد.

فهرست مطالب

۱٫فصل اول:مفاهیم و تعاریف قابلیت کاربری و اعتماد۶

۱-۶

۱-۱-مقدمه۶

۱-۲-تعاریف و مفاهیم قابلیت کاربری۶

۱-۳-استانداردهای قابلیت کاربری۸

۱-۳-۱-قابلیت کاربری وISO 91268

۱-۳-۲-قابلیت کاربری و ISO 924110

۱-۴-طراحی مبتنی بر کاربر۱۱

۱-۴-۱-طراحی مبتنی بر کاربر و تست قابلیت کاربرد۱۳

۱-۴-۲-چهارچوب RESPECT16

۱-۴-۳-گامهای اصلی چهارچوبRESPECT17

۱-۵-تعاریف، ماهیت و مفهوم اعتماد۱۹

۱-۶-اعتماد و قابلیت اعتماد۲۳

۱-۷-تجارت الکترونیک و اعتماد۲۴

۱-۸-اعتماد به تکنولوژی۲۶

۱-۹-اعتماد و آشنایی۲۶

۱-۱۰-طراحی در جهت اعتماد۲۷

۱-۱۱-جمع بندی۲۸

۲٫فصل۲: طراحی سیستمهایی با قابلیت کاربری و امن۲۹

۱-۱۲-مقدمه۲۹

۱-۱۳-اعتماد و قابلیت کاربری۳۰

۱-۱۴-امنیت و قابلیت کاربری۳۴

۱-۱۵-طراحی امنیت قابل کاربرد۳۷

۱-۱۵-۱-روشهای طراحی امنیت اطلاعات۳۷

۱-۱۵-۲-امنیت قابل کاربرد۴۰

۱-۱۵-۳-اصول طراحی و اصطلاحات۴۰

۱-۱۵-۴-امنیت کاربر محور۴۱

۱-۱۶-HCI و قابلیت کاربری۴۳

۱-۱۷-رویکردهای کاربر محور۴۵

۱-۱۷-۱-اهداف۴۷

۱-۱۷-۲-وظایف و سناریوها۴۸

۱-۱۷-۳-Personaها۴۹

۱-۱۷-۴-معایب رویکردهای کاربر محور۵۰

۱-۱۷-۵-مهندسی نرم افزار بشر محور۵۳

۱-۱۸-تبیین امنیت۵۵

۱-۱۸-۱-فریمهای مشکل۵۷

۳-۷-۱-۱-بسط فریمهای مشکل امنیت۵۷

۳-۷-۱-۲-معایب فریمهای مشکل۵۸

۱-۱۸-۲-رویکردهای هدف محور۵۹

۳-۷-۲-۱-KAOS59

۱-۱۸-۳-رویکردهای عامل محور۶۱

۳-۸-مشخصات چهارچوب۶۶

۱-۱۹-۶۸

۱-۱۹-۱-RUP68

۱-۱۹-۲-RESCUE68

۱-۱۹-۳-SQUARE69

۱-۲۰-تحقیقات انجام شده۷۰

۱-۲۱-جمع بندی۷۲

مراجع۷۳

منابع

Gould John and Lewis Clayton, 1985. Designing for usability: key principles and what designers think. Communications of the ACM, 28(3):300–۳۱۱

Beth Rosson Mary and M. Carroll John, 2002.Usability engineering: scenario-based development of human-computer interaction. Academic Press

Faily Shamal and Fléchais Ivan, 2010. Designing and aligning e-science security culture with design. Information Management and Computer Security, 18(5):339–۳۴۹

Yee Ka-Ping, 2005.Guidelines and strategies for secure interaction design. In Lorrie Faith Cranor and Simson Garfinkel, editors, Security and Usability: Designing Secure Systems that People Can Use. O’Reilly Media, pages 247–۲۷۳

Cooper Alan, 1999.The Inmates Are Running the Asylum: Why High Tech Products Drive Us Crazy and How to Restore the Sanity (2nd Edition). Pearson Higher Education

Cooper Alan, Reimann Rober and Cronin David, 2007.About Face 3: The Essentials of Interaction Design. John Wiley & Sons

Bresciani Paolo, Perini Anna, Giorgini Paolo, Giunchiglia Fausto and Mylopoulos John, 2004.Tropos: An agent-oriented software development methodology. Autonomous Agents and Multi-Agent Systems, 8(3):203–۲۳۶

Easterbrook Steve, Yu Eric, Aranda Jorge, Fan Yuntian, Horkoff Jennifer, Leica Marcel and Abdul Qadir Rifat, 2005. Do viewpoints lead to better conceptual models? An exploratory case study. In Proceedings of the 13th IEEE International Requirements Engineering Conference, IEEE Computer Society. pages 199–۲۰۸

Haley Charles, Laney Robin, D. Moffett Jonathan and Nuseibeh Bashar, 2008.Security Requirements Engineering: A Framework for Representation and Analysis. IEEE Transactions on Software Engineering, 34(1):133–۱۵۳

Haley Charles, 2007. Arguing Security: A Framework for Analyzing Security Requirements. PhD thesis, The Open University

Moody Laurence Daniel, Heymans Patrick and Matulevicius Raimundas, 2009 .Improving the effectiveness of visual representations in requirements engineering: An evaluation of i* isual syntax. In Proceedings of the 17th IEEE International Requirements Engineering Conference, IEEE Computer Society .pages 171–۱۸۰

Moody Fred, 1996.I Sing the Body Electronic: A Year with Microsoft on the Multimedia Frontier. Penguin USA

Elahi Golnaz, Yu Eric and Zannone Nicola. 2010, A vulnerability-centric requirements engineering framework: analyzing security attacks, countermeasures, and requirements based on vulnerabilities. Requirements Engineering, 15(1):41–۶۲

Go Kentaro and M. Carroll John, 2004.Scenario-Based Task Analysis. In Dan Diaper and Neville A. Stanton, editors, The Handbook of Task Analysis for Human-Computer Interaction.

فصل اول:مفاهیم و تعاریف قابلیت کاربری و اعتماد

۱-۱- مقدمه

در این فصل ابتدا به تعاریف و مفاهیم قابلیت کاربری، قابلیت اعتماد و استاندارهای این دو حوزه میپردازیم و روشها و چهارچوبهای مختلف این دو حوزه را مورد بررسی قرار می دهیم. سپس اعتماد و انواع آن را تشریح می کنیم.

۱-۲- تعاریف و مفاهیم قابلیت کاربری

به طور کلی قابلیت کاربری[۱] به مجموعهای از مفاهیم چندگانه مانند زمان اجرا[۲]، کارایی[۳]، رضایت کاربران و سادگی یادگیری[۴] یا قابلیت یادگیری با هم اشاره دارد.

محققان و سازمان های استانداردسازی به صورت یکسانی آن را تعریف نکردهاند.

چالش موجود در تعریف قابلیت کاربری، دشواری شناسایی خصوصیات و ویژگیهای آن است. به ویژه اینکه طبیعت ویژگیها و خصوصیات مورد نیاز، به محتوایی که محصول برای آن تولید شدهاست، بستگی دارد و باید بهاین نکته توجه شود که مشخصات یک نرم افزار قابل کاربرد به فاکتورهای زیادی از جمله کاربران هدف سیستم نرم افزاری بستگی دارد.

کاربران کاندید شده برای سیستم نرم افزاری ممکن است شامل کاربران نهایی، مدیران یا … باشند، برای هر یک از این کاربران، قابلیت کاربری به گونهای متفاوت معنی میشود.

متزکر و سفاه[۱] (۲۰۰۴) در تحقیقات خود تعدادی از موانع قابلیت کاربری در مهندسی نرم افزار را مطرح میکنند. مثلاً سازمان های تولید نرم افزار برای فهم تکنیکهای طراحی کاربر محور[۲] که توسط تیم HCI توسعه مییابند و تقابل آنها با تکنیکهای قابلیت کاربری ویژهای که توسعه دهندگان سیستم ایجاد کردهاند، در حال ستیزه هستند. برای فهم و غلبه بر این موانع، انجمنی در جهت تسهیم عقاید این دو کمیته و همبستگی میان آنها باید ایجاد شود.

۱-۱- استانداردهای قابلیت کاربری

[۳]ISO دو استاندارد مختلف در قابلیت کاربری تولید کرده است که دو طبقه بندی عمده را شامل میشود:

استاندارد محصول گرا[۴] (ISO 9126 and 14598)

استاندارد پروسه گرا[۵] (ISO 9241 and 13407)

۱-۱-۱- قابلیت کاربری وISO 9126

استاندارد ISO 9126 در سال ۲۰۰۲ کیفیت نرم افزار را از چشم انداز محصول خطاب قرار میدهد. این استاندارد فراگیرترین مدل کیفی نرم افزاری است که تا به حال تولید شده. رویکرد این مدل کیفی، برای اولین بار در ۱۹۹۱ انتشار یافت و به مدت ده سال توسط خبرگان مهندسی نرم افزار ISO پالایش شد. این استاندارد بینالمللی ویژگیهای نرم افزاری را به ۶ طبقه بندی کلی تقسیم میکند:

قابلیت عملیاتی بودن[۶]، قابلیت اعتماد[۷]، میزان اثربخشی[۸]، قابلیت کاربری[۹]، قابلیت نگهداری[۱۰]، قابلیت انتقال[۱۱].

در ۱۹۹۱ در استاندارد ISO 9126، قابلیت کاربری به عنوان مجموعهای از ویژگیها است که با میزان تلاش مورد نیاز برای استفاده مجموعهای از کاربران که از آن استفاده میکنند، تعریف میشود. (هالی[۱۲]، ۲۰۰۷) بعد از این تعریف، رویکرد قابلیت کاربری محصول گرا مطرح شد و قابلیت کاربری به عنوان یک فاکتور مستقل از کیفیت نرم افزار دیده شد که روی هر یک از ویژگیهای نرم افزار مانند رابط کاربری آن که باعث استفاده راحتتر از نرم افزار میشد تمرکز دارد.

[۱]Metzker And Seffah

[۲]User – Centred

[۳]International Organization For Standar Dization

[۴]Product – Oriented

[۵]Process – Oriented

[۶] Functionality

[۷] Reliability

[۸] Effectiveness

[۹]Usability

[۱۰] Maintainability

[۱۱] Portability

[۱۲]Charles B. Haley

[۱]Usability

[۲]Execution Time

[۳]Performance

[۴]Learnability

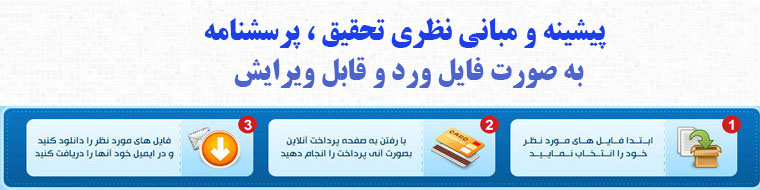

تمامی فایل های پیشینه تحقیق و پرسشنامه و مقالات مربوطه به صورت فایل دنلودی می باشند و شما به محض پرداخت آنلاین مبلغ همان لحظه قادر به دریافت فایل خواهید بود. این عملیات کاملاً خودکار بوده و توسط سیستم انجام می پذیرد. جهت پرداخت مبلغ شما به درگاه پرداخت یکی از بانک ها منتقل خواهید شد، برای پرداخت آنلاین از درگاه بانک این بانک ها، حتماً نیاز نیست که شما شماره کارت همان بانک را داشته باشید و بلکه شما میتوانید از طریق همه کارت های عضو شبکه بانکی، مبلغ را پرداخت نمایید.

جستجو پیشرفته

دستهها

- حقوق بین الملل

- دستهبندی نشده

- رشته MBA

- رشته آبخیزداری

- رشته آمار

- رشته آموزش ابتدایی

- رشته ادبیات

- رشته ارتباطات

- رشته اقتصاد

- رشته الکترونیک

- رشته باستان شناسی

- رشته برق

- رشته برنامه ریزی درسی

- رشته برنامه ریزی

- رشته برنامه ریزی شهری

- رشته بهداشت

- رشته بهداشت تغذیه

- رشته بیوتکنولوژی

- رشته بیوتکنولوژی دریایی

- رشته پرستاری

- رشته پزشکی

- رشته تاریخ

- رشته تربیت بدنی

- رشته تغذیه

- رشته تکنولوژی آموزشی

- رشته جامعه شناسی

- رشته جغرافیا

- رشته حسابداری

- رشته حقوق

- رشته داروسازی

- رشته دامپروری

- رشته دامپزشکی

- رشته داندانپزشکی

- رشته دریانوردی

- رشته راهور

- رشته روابط بین الملل

- رشته روانشناسی

- رشته ریاضی

- رشته زبان و ادبیات عرب

- رشته زبانشناسی

- رشته زمین شناسی

- رشته زیست شناسی

- رشته ژنتیک

- رشته سینما

- رشته شهرسازی

- رشته شیلات

- رشته شیمی

- رشته صنایع غذایی

- رشته عرفان اسلامی

- رشته علم اطلاعات ودانش شناسی

- رشته علوم اجتماعی

- رشته علوم باغبانی

- رشته علوم تربیتی

- رشته علوم دامی

- رشته علوم سیاسی

- رشته علوم و تکنولوژی پلیمر

- رشته عمران

- رشته فقه

- رشته فلسفه

- رشته فیزیک

- رشته فیزیولوژی جانوری

- رشته فیزیولوژی گیاهی

- رشته کامپیوتر

- رشته کتابداری

- رشته کشاورزی

- رشته گفتاردرمانی

- رشته گیاه پزشکی

- رشته محیط زیست

- رشته مخابرات

- رشته مدیریت بازرگانی

- رشته مدیریت خدمات بهداشتی و درمانی

- رشته مدیریت

- رشته مدیریت آموزشی

- رشته مدیریت اجرایی

- رشته مدیریت بازاریابی

- رشته مدیریت ترافیک

- رشته مدیریت جهانگردی

- رشته مدیریت دولتی

- رشته مدیریت صنعتی

- رشته مدیریت مالی

- رشته مدیریت منابع انسانی

- رشته مدیریت ورزشی

- رشته مشاوره

- رشته معارف اسلامی

- رشته معدن

- رشته معماری

- رشته مکانیک

- رشته منابع طبیعی

- رشته مهندسی ابزار دقیق و اتوماسیون صنایع نفت

- رشته مهندسی چوب و کاغذ

- رشته مهندسی سازه های هیدرولیکی

- رشته مهندسی سیستم های اقتصادی اجتماعی

- رشته مهندسی صنایع

- رشته مهندسی فناوری اطلاعات

- رشته مهندسی گاز

- رشته مهندسی مواد

- رشته مهندسی نرم افزار

- رشته مهندسی نفت

- رشته مهندسی هسته ای

- رشته مهندسی هوا و فضا

- رشته موسیقی

- رشته میکروبیولوژی

- رشته نساجی

- رشته هنر

- رشته هواشناسی

- فیزیولوژی ورزشی

- کارآفرینی

- متفرقه

- مدیریت گردشگری

- مدیریت ورزشی

- مهندسی پلاسما

- مهندسی حمل و نقل دریایی

آخرین بروز رسانی

-

شنبه, ۱۵ اردیبهشت , ۱۴۰۳

محفوظ می باشد.

محفوظ می باشد.

ارسال نظر